Merhabalar. Uzun zamandır makale yazamıyordum. Bugün vakit ayırıp bir makale yazayım dedim. Bu makalemizde Active Directory de oluşturduğumuz secure grubu pfsense tanımlayacağız. Gruba tanımlanan kullanıcıları da Pfsense de admin ve reader kullanıcıları olarak tanımlayacağız. Admin ve reader yetkilerine sahip kullanıcılar Pfsense de oturum açıp işlem yapabilecek duruma geleceklerdir.

Yapacağımız işlem ile ADC de yer alan kullanıcılarımıza ADC üzerinden firewall erişim yetkisi vereceğiz bu şekilde domaindeki kullanıcılar domain adı ve şifresi ile firewall giriş sağlayabilecektir.

İşlem aşamalarımız;

- ADC üzerinden grupları oluşturma.

- Gruplara kullanıcı ekleme.

- PFsense üzerinden LDAP bağlantısı oluşturma.

- PFsense üzerinden ADC grupları için Grup oluşturma.

- Gruplara yetki atama

İşlemleri yaptıktan sonra ADC deki kullanıcılarımız artık Pfsense de oturum açabilir duruma gelecektir.

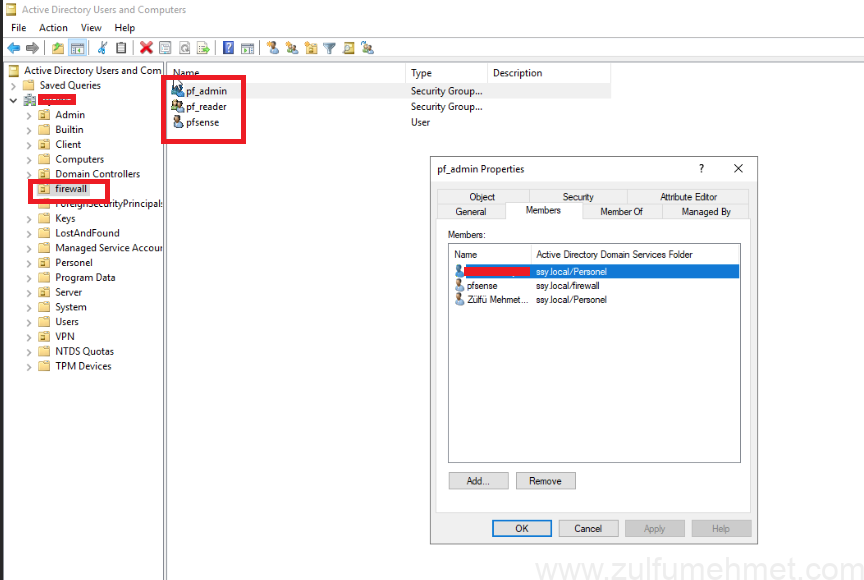

Active Directory Yapısı

Active Directory yapımızda firewall OU oluşturup bu OU altına pf_admin pf_reader adında 2 adet Secure Gruop ve 1 adet pfsense kullanıcısı oluşturacağız. LDAP bağlantısı için ADC de oluşturduğumuz pfsense kullanıcısını kullanacağız.

Guruplarımıza hangi kullanıcılar olacaksa kullanıcıları ilgili guruba ekliyoruz.

pf_admin grubundaki kullanıcılar pfsense de tüm admin yetkilerine sahip olacak ve firewall da tüm kuralları yönetebilecektir.

pf_reader grubundaki kullanıcılar ise sadece pfsense de geçerli kuralları görecek logları görecek ama hiç bir işlem yetkisi olmayacaktır. Böyle bir yapıya ihtiyacınız yoksa oluşturmayabilirsiniz.

Gerekli gurupları ve kullanıcı tanımlamalarını tamamladıysak ADC tarafından işimiz bitmiş demektir; şimdi sıra Pfsense de LDAP bağlantısı sağlayıp grupları ve yetkileri tanımlamaya geldi.

Pfsense Yapısı

Pfsense altında LDAP bağlantısı yapıp gurupları oluşturacağız.

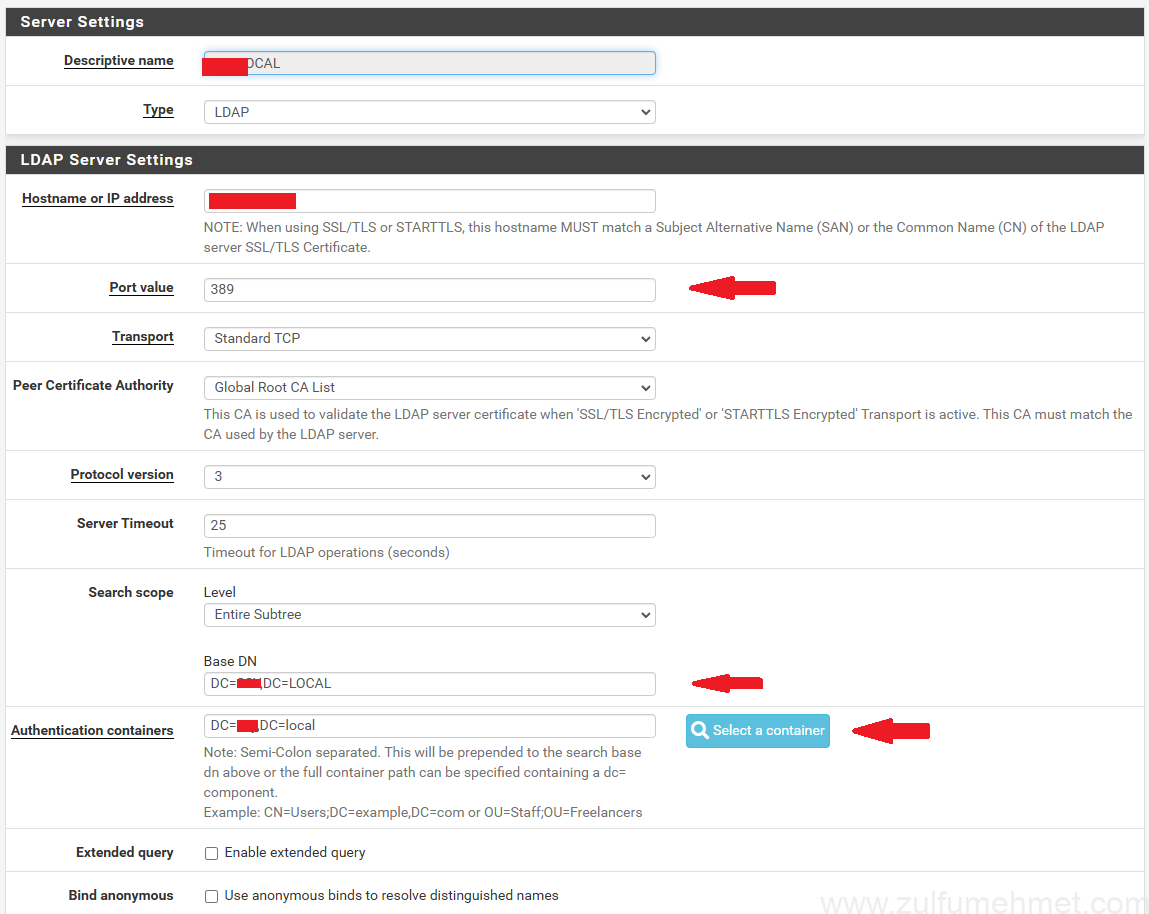

LDAP Bağlantısı

Üst menüden System / User Manager / Authentication Servers gelip ADD butonuna basalım

- Descriptive name LDAP bağlantı adı için herhangi bir isim belirleyiniz.

- Type seçeneğinden ADC bağlanacağımız için LDAP seçiniz.

- Hostname or IP adress ADC sunucumuzun ip adresini eğer domain olarak da çözebiliyorsanız domain adresini de yazabilirsiniz.

- Port value varsayılan port 389 eğer LDAPS aktifse 636 girebilirsiniz farklı bir port kullanmıyorsanız.

- Search scope DC=domain_Adi,DC=uzanti (örnek DC=ZMEHMET,DC=LOCAL şeklinde)

- Authentication containers yukardaki örnek gibi doldurunuz.

Eğer Oturum açacak kullanıcılarınız tek bir OU içinde olacaksa OU olarak da daraltabilirsiniz. Örnek sadece Pfsense de oturum açacak kullanıcıları firewall OU altına taşıyacaksanız sadece bu OU altındakiler ve secure gruplara dahil olanlar oturum açabilir duruma gelecektir. Örnek olarak OU=firewall,DC=ZMEHMET,DC=LOCAL şeklinde girmeniz gerekecektir. Dikkat etmeniz gereken hem kullanıcı secure gruba dahil olacak hem de firewall OU altında yer alması gerekmektedir.

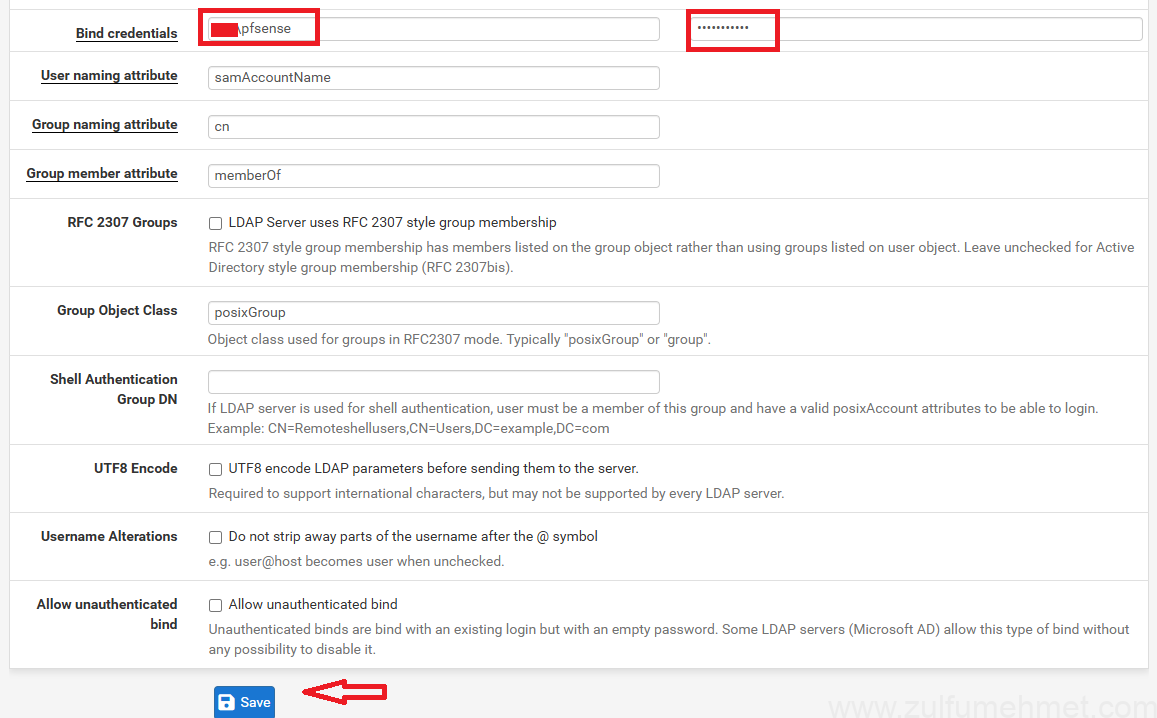

Bind credentials kısmına domain\kullanici_adi ve karşısına şifreyi girdikten sonra Save butonuna basıp kaydedelim. Ben LDAP için pfsense kullanıcısı oluşturduğum için bu kullanıcıyı kullanıyorum.

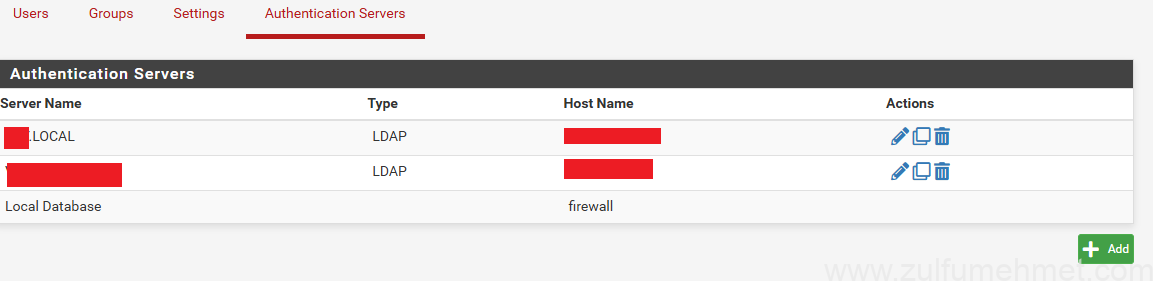

Listede de ADC erişimi için oluşturduğumuz LDAP bağlantısını listede sorunsuz bir şekilde gördüğümüze göre gurupları tanımlamaya geçebiliriz.

Pfsense de Grup Oluşturma

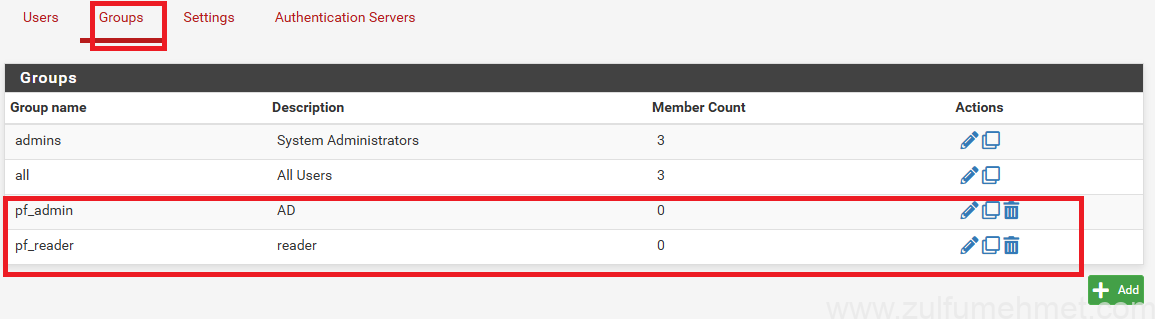

Yine üst menüden System / User Manager / Grups sekmesine gelip ADD butonuna basarak grupları eklemeye başlayabiliriz.

Dikkat etmeniz gereken öneli noktalardan biri Grup name de belirteceğiniz isim ile ADC de oluşturduğunuz Secure Grup isimleri birebir aynı olmalıdır.

Admin grubu için

- Group name ADC de oluşturduğumuz secure grup adını giriyoruz.

- Scope için LDAP bağlantısı yaptığımız için Remote seçeneğini seçiyoruz.

- Assigned Privileges de Admin işlemlerini yapacağı için WebCfg – All pages Allow access to all pages (admin privilege) ekliyoruz.

Gerekli yetkileri verdikten sonra Save butonuna basarak pf_admin gurununu kaydettik; yeni bir grup oluşturmak için listeden ADD butonuna tıklayarak reader gurubunu da oluşturalım. Bu tamamen opsiyonel ihtiyacınız yoksa eklemeye de bilirsiniz.

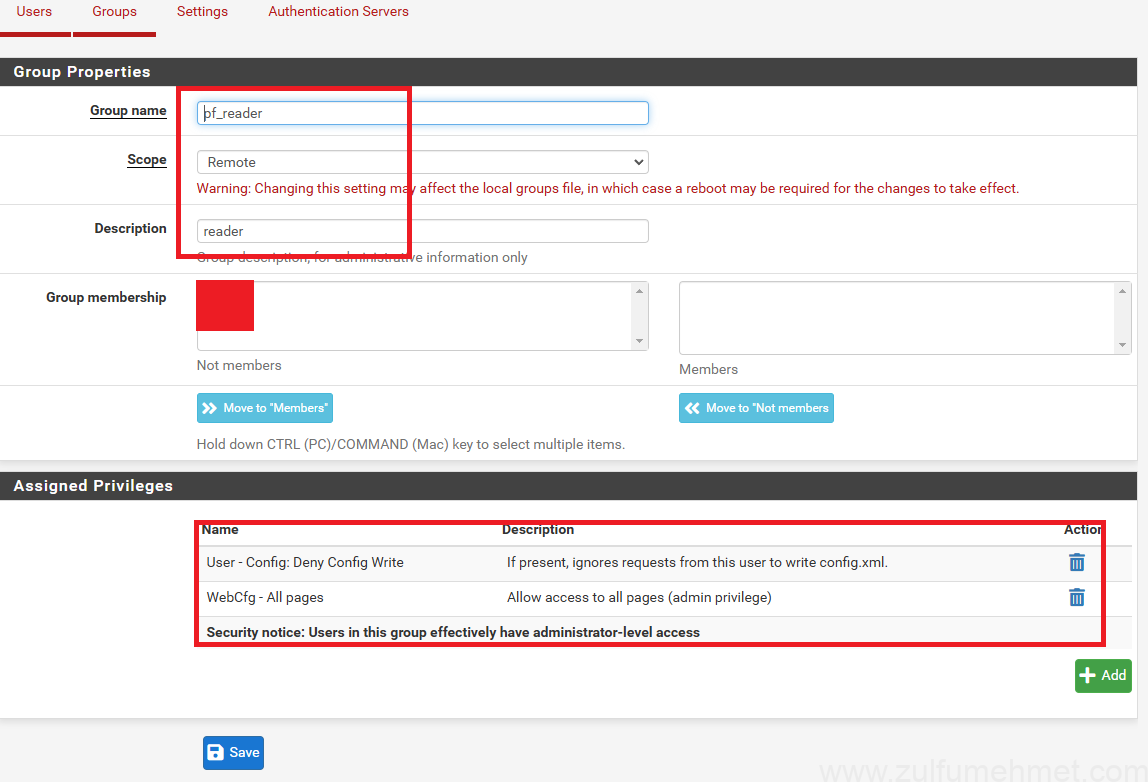

Burda pf_reader gurubunu belirtiyoruz. Assigned Privileges de dikkat edeceğimiz konu ise WebCfg – All pages Allow access to all pages (admin privilege) ekledikten sonra Usser – Config : Deny Config Write eklememiz gerekiyor ki kullanıcı değişiklik yapamasın

Gruplarımız tamam, aşağıdaki şekilde guruplarımızı oluşturduk şimdi kullanıcıları test edelim.

LDAP Test Edelim.

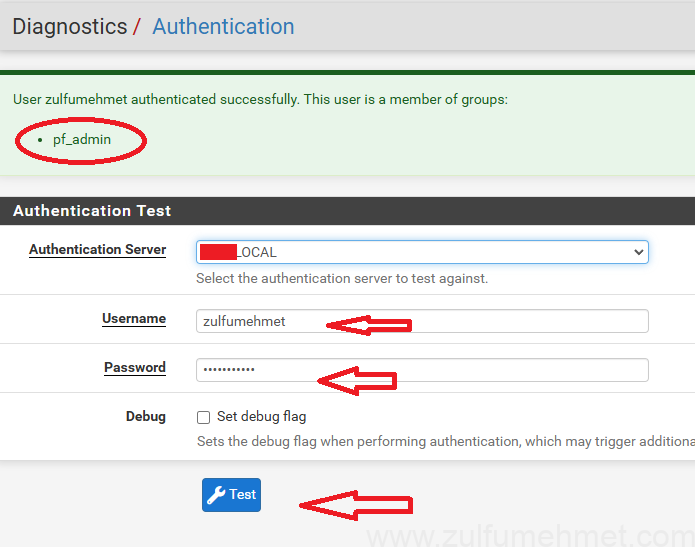

Test için üst menünden Diagnostics / Authentication sekmesine gelelim.

Authentication Server LDAP bağlantısı için oluşturduğumuz bağlantıyı seçelim. User name ve password girip Test butonuna basalım. Bu test sonucunda zulfumehmet pf_admin gurubunda olduğu için üste pf_admin (siz hangi grup adı belirlediyseniz o ismi göreceksiniz) grup adını görmemiz gerekmektedir. Eğer pf_admin grup adını göremiyorsak yapılandırmada bir eksiklik vardır ve ayarlarınızı tekrar kontrol etmeniz gerekmektedir. Grup adını göremiyorsak kullanıcı pfsense de oturum açamayacaktır.

Oturum Açalım

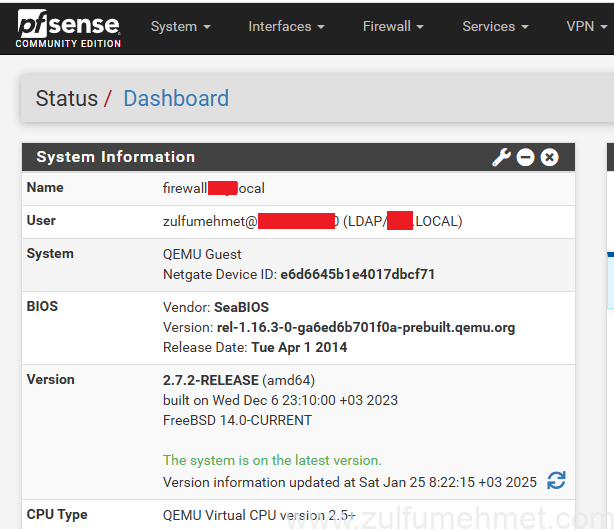

Admin kullanıcısından çıkış yapıp zulfumehmet kullanıcısı ile oturum açmayı deneyelim.

LDAP bağlantısı ile ADC üzerimde bulunan zulfumehmet kullanıcımız ile oturum açmış bulunmaktayız.

İşlemlerimiz bu kadar. Artık firewall için kullanıcı tanımlamasını daha kolay ve güvenli bir şekilde oluşturmuş olacaksınız. İşinize yaraması umuduyla

Kaynak:

https://docs.netgate.com/pfsense/en/latest/usermanager/ldap.html